Deze zeven basisvereisten zijn:

- Identification & Authentication Control;

- Use Control;

- System Integrity

- Data Confidentiality

- Restricted Data Flow

- Timely Responses

- Resource Availability

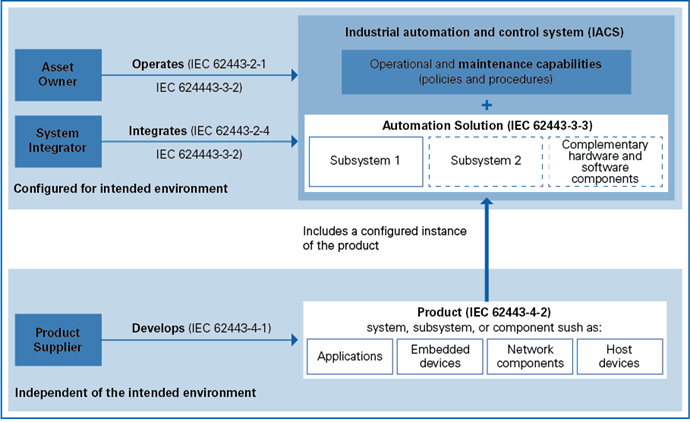

Verhouding van de verschillende stakeholders in IEC 62443 raamwerk

Wat houdt een assessment in?

Een IEC 62443-4-2 assessment bestaat uit ‘capability assessments’. Dit betekent dat wordt nagegaan of een IACS-product of -component een bepaalde geschiktheid haalt. Deze geschiktheid is afhankelijk van de zogenaamde beoogde security level dat een product of component hoort te halen. De IEC 62443-4-2 kent de volgende security levels:

- SL0: Geen bescherming;

- SL 1: Bescherming tegen toevallige of toevallige overtredingen;

- SL 2: Bescherming tegen aanvallers die weinig middelen hebben in termen van vaardigheden, geld en motivatie (bijvoorbeeld ‘hobbyhackers’ of alleen opererende hackers);

- SL 3: Bescherming tegen aanvallers die over redelijk tot goede middelen beschikken in termen van vaardigheden, geld en motivatie (bijvoorbeeld cybercriminelen en hackersgroepen);

- SL 4: Bescherming tegen aanvallers met onbeperkte middelen in termen van vaardigheden, geld, motivatie (bijvoorbeeld naties of staten).

Voorbeeld

Onder foundational requirement (FR) 2 – Use control is er een requirement die gaat over authorization enforcement. De requirement stelt het volgende: ‘De component biedt een autorisatiehandhavingsmechanisme voor alle geïdentificeerde en geauthentiseerde gebruikers op basis van hun toegewezen verantwoordelijkheden.’

Een component moet voldoen aan deze eis als een pass voor security level 1 voor deze requirement gehaald moet worden. Echter, als een component moet gaan voldoen aan security level 2, dan wordt de requirement uitgebreid. Aan de volgende eisen moet er additioneel voldaan worden:

- Toewijzing van rechten aan rollen

Componenten moeten, direct of via een compenserend beveiligingsmechanisme, voorzien in een machtigingsrol om de toewijzing van machtigingen aan rollen voor alle menselijke gebruikers te definiëren en te wijzigen. Rollen mogen niet worden beperkt tot vaste hiërarchieën waarin een rol op een hoger niveau een superset is van een minder bevoorrechte rol. Een systeembeheerder hoeft bijvoorbeeld niet noodzakelijkerwijs operatorrechten te hebben. - Supervisor override

Component ondersteunt een supervisor een handmatige override door een supervisor voor een configureerbare tijd of reeks gebeurtenissen.

Hoe ziet een assessment er uit?

- De assessors van Kiwa stellen samen met de opdrachtgever vast aan welk securitylevel er voldaan wil worden. Dit verduidelijkt de requirements waartegen de beoordelingen gaan plaatsvinden. Hoe hoger het gewenste securitylevel, hoe meer (en hoe strenger) de eisen waaraan voldaan moet worden. De fabrikant moet dan voor elk requirement voldoen aan de eis, wil hij het beoogde securitylevel behalen.

- Vervolgens wordt het assessment uitgevoerd. Dit wordt gedaan in de vorm van een combinatie van een audit en technische beoordelingen. Voor de audit interviewen de assessors relevante personen binnen de organisatie om bewijsmateriaal en inzichten te verzamelen. Voor de technische beoordelingen vraagt Kiwa de nodige informatie op. Deze informatie bestaat uit o.a. technische documentatie, een werkende sample van het product en bijbehorende software.

- Op basis van de gepresenteerde bewijslast stelt de assessor een assessment rapport op met de uitkomsten. In het rapport wordt aangegeven of het gewenste securitylevel per requirement is behaald. Indien dat niet zo is, wordt dat uiteraard ook vastgesteld. De reden voor beide gevallen worden ook genoteerd.

Wat zijn de voordelen van een IEC 62443-4-2 assessment?

- De uitkomsten van een audit geven een goed onderbouwd beeld van of een product voldoende beschermd is tegen de corresponderende threat actor. Om een voorbeeld te geven, als een product alle eisen voor security level 3 heeft gehaald, is het in theorie voldoende beschermd tegen cybercriminelen. De uitkomsten van de audit laat zien waar er nog werk aan de winkel is voor een organisatie.

- De uitkomsten van de audit, en daarmee dus het auditrapport, kan gebruikt worden om een organisatie te certificeren volgens de IEC 62443-4-2. Een certificaat toont aan klanten en andere stakeholders dat een organisatie de cyberveiligheid van haar producten serieus neemt. De IEC 62443 is de standaard voor cyberbeveiliging in industrieel georiënteerde omgevingen.

- De uitkomsten van een IEC 62443-4-2 beoordeling kunnen ook als basis dienen voor een RED-certificatie.

Deliverables

- Assessment rapport met een overzicht en onderbouwing van de bevindingen

- IEC 62443-4-2 CB certificaat

Waarom Kiwa?

Kiwa is aangewezen door de IECEE als National Certification Body (NCB) en Certifiying Body Test Lab (CBTL) voorde IEC 62443-4-2. Dat houdt in dat Kiwa onafhankelijk is beoordeeld (door de internationale organisatie die ook de standaard heeft opgesteld) op zijn kennis en kunde om de beoordelingen volgens de IEC 62443-4-2 standaard uit te voeren. Uiteindelijk kan Kiwa officiële IEC certificaten uitgeven. Bij Kiwa beschikken we over experts die u kunnen ondersteunen bij verschillende uitdagingen rondom OT-security. Met onze expertise op het gebied van cyberbeveiliging en als autoriteit op het gebied van testen, inspectie en certificering (TIC), is alle kennis in huis om organisaties te helpen bij het inventariseren, beoordelen, certificeren en onderhouden van digitale weerbaarheid.