Blog: Goede cyberveiligheid cruciaal voor functioneren nutsbedrijven

Sharman Santosh

In de Amerikaanse staat Florida wist een hacker onlangs online toegang te krijgen tot het beheersysteem van een waterzuiveringsinstallatie. Hierin paste hij op afstand de waardes van het zuiveringsmiddel natronloog aan naar waardes die potentieel gevaarlijk zijn voor drinkwater. De discussie rondom de cyberveiligheid van drinkwatervoorzieningen en andere kritische infrastructuren laaide hierdoor weer op.

De hacker van de waterzuiveringsinstallatie in Florida kreeg toegang tot de waterzuiveringsinstallatie via Teamviewer. Dit is standaardsoftware waarmee een gebruiker op afstand kan inloggen op een systeem en dit vervolgens kan bedienen alsof hij zelf fysiek de knoppen zit. Teamviewer wordt vaak gebruikt door ICT-helpdeskmedewerkers om collega’s met computerproblemen te helpen. Bij de getroffen waterzuiveringsinstallatie in Florida kon een oplettende operator gelukkig een ramp voorkomen door tijdig in te grijpen, maar het toont aan dat nutsbedrijven nog te vaak kwetsbaar zijn voor cyberaanvallen.

Operational Technology

Een waterzuiveringsinstallatie is net als bijvoorbeeld energiebedrijven onderdeel van de kritische infrastructuur. Om de efficiency te vergroten en remote acces mogelijk te maken, wordt bij dergelijke organisaties volop gebruik gemaakt van industriële automatisering. Ook deze Operational Technology (OT) innoveert in rap tempo. Dit zorgt voor betere prestaties en mogelijkheden, maar brengt ook risico’s met zich mee. Een ernstige bedreiging als bij de waterzuiveringsinstallatie kan ook andere kritische infrastructuren treffen, met alle gevolgen van dien. Belangrijk is om na te gaan hoe het in dit geval zo ver heeft kunnen komen. Maar nog belangrijker is het minimaliseren van het risico op cyberaanvallen in het gehele OT-domein.

Processen en rollen

Als digitalisering ergens binnen het OT-domein een grote vlucht heeft genomen, is het bij Industrial Automation and Control Systems, ook wel IACS genoemd. IACS is een geheel van mensen, hard- en software, processen, beleidsregels etc. dat goed georkestreerd moet samenwerken om de beoogde doelstellingen te behalen. Om de veiligheid, met name cyberveiligheid, binnen een dergelijk systeem te waarborgen en bedreigingen zoals bij de waterzuiveringsinstallatie in Florida te voorkomen, is het belangrijk te checken of de verschillende processen en bijbehorende rollen goed zijn ingericht.

Gebruikersaccounts

Hoe was het bij de waterzuiveringsinstallatie in Florida bijvoorbeeld gesteld met de processen omtrent gebruikersaccounts? Die moeten over de juiste informatie beschikken, zodat elk specifieke gebruiker alléén handelingen in de waterzuiveringsinstallatie kan uitvoeren waartoe hij geautoriseerd is. Als je dus inzoomt op de gebruikersaccounts dan moeten deze de juiste attributen bevatten, maar ook in het grotere plaatje moeten autorisatie en privileges goed geregeld zijn. Belangrijker nog, is de gebruiker daadwerkelijk de gene die hij beweert te zijn? Double checks en authenticatie zijn dus ook hele belangrijke factoren.

De IEC 62443 normenreeks

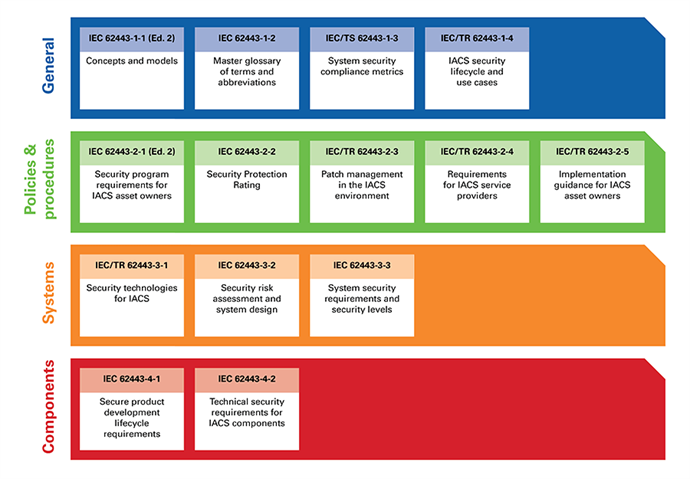

De IEC 62443 is de normenreeks die ervoor zorgt dat de cyberveiligheid binnen het OT-domein, bijvoorbeeld bij kritische infrastructuur, goed gewaarborgd blijft. De norm bestaat uit verschillende delen en beschrijft zowel technische als proces-gerelateerde aspecten van industriële cybersecurity. Het IEC 62443 (ook wel ANSI/ISA 62443) normenkader heeft als doelgroep ‘End Users’ en ‘Solution Providers’. Met de term ‘Solution Providers’ worden ‘Manufacturers’, System Integrators’ en ‘Vendors’ bedoeld, maar uiteindelijk is iedereen vrij om deze norm toe te passen. De opsplitsing ziet er als volgt uit:

- IEC 62443 1-X: General: Algemene informatie over concepten, modellen en terminologie. Met deze normen wordt de basis gelegd waarop de andere categorieën, zoals ‘Policies & Procedures’, ‘System’ en ‘Component’ gebaseerd zijn.

- IEC 62443 2-X: Policies & Procedures: Deze categorie geeft aan hoe beleidsmaatregelen ingericht moeten zijn zodat er gestructureerd omgegaan kan worden met de cyberveiligheid. Het is gericht op de ‘End Users’ en ‘Solution Providers’ en behandelt de verschillende aspecten rondom het creëren en onderhouden van een effectief Cyber Security Management Systeem (CSMS).

- IEC 62443 3-X: System: Deze categorie is gericht op de technische vereisten voor de ontwikkeling van systemen en heeft als voornaamste doelgroep ‘Solution Providers’.

- IEC 62443 4-X: Component: Deze laatste categorie bevat technische richtlijnen voor de ontwikkeling van IACS-componenten door bijvoorbeeld ‘Manufacturers’. Daarnaast kan deze normencategorie ‘System Integrators’ en ‘End Users’ helpen bij de aanschaf van veilige componenten voor gebruik in hun systemen.

In onderstaande afbeelding is de indeling van de IEC 62443 normenreeks grafisch weergegeven.

Oog van de naald?

Cyberaanvallen op kritische infrastructuur kunnen verstrekkende gevolgen hebben en de samenleving ontwrichten. Elektriciteitscentrales, pompgemalen, ziekenhuizen, voedselfabrieken, energieleveranciers, etc. zijn immers steeds vaker afhankelijk van OT-systemen. Het is van bijzonder belang dat deze OT-systemen goed beveiligd zijn, óók tegen cyberaanvallen. In het geval van de waterzuiveringsinstallatie in Florida mogen we van geluk spelen dat er geen slachtoffers zijn gevallen. Misschien zijn de klanten van het waterbedrijf zelfs wel door het oog van de naald gekropen. Wat als het mis was gegaan? Is de cyberveiligheid van uw OT-systeem wel goed geregeld?

Meer info?

Beoordelingen volgens de IEC 62443 vereisen specialistische kennis, met name op gebied van cybersecurity en OT-systemen. De securityexperts van Kiwa hebben deze kennis. Wilt u meer weten over cybersecurity en OT-systemen? Neem dan contact op via mail (cybersecurity@kiwa.com) of telefoon (+31 (0)88 998 49 00).